چهارشنبه 07 اسفند 1404 - 03:28

بعد از گیم بوی نوبت به سرقت خودرو با اسپیکر JBL رسید

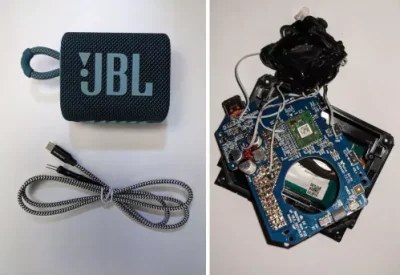

سخت افزار/ تا پیش از این برای سرقت خودرو از روشهای که شامل هر چیزی از شکستن پنجرهها برای رسیدن به کدهای FOB بوده استفاده میشده. اما وجود آسیب شدید به سپر و چراغ جلو، باعث به وجود آمدن یک روش جدید مبتنی بر شبکه کنترل کننده خودرو (CAN) شده است و در آن برای سرقت خودرو از وسیلهای که در نگاه اول تنها یک اسپیکر کوچک JBL به نظر میرسد استفاده میشود و کل فرآیند آن کمتر از دو دقیقه طول میکشد. چنین موردی پیش از این نیز وجود داشته که در آن از یک گیم بوی تقلبی برای سرقت خودرو استفاده میشد.

سواستفاده از سیستمهای ایمنی و نجات جان سرنشینان برای سرقت خودرو

گاهی اوقات سارقان هنگام برنامهریزی برای سرقت به صورت ناخواسته، یک هدف اشتباهی را انتخاب میکنند. در این مورد، سارقان خودرو با استفاده از یک تاکتیک جدید برای دسترسی بدون کلید و سرقت وسایل نقلیه، خودروی شاسی بلند تویوتا را از یک تحلیلگر امنیت سایبری که متخصص در امنیت خودرو است، انتخاب کردند! و چیزی که او کشف کرده تاکتیکی بود که فراتر از روشهای ساده کوبیدن و ضربه زدن برای گرفتن سیگنال است.

ایان تابور، کارشناس امنیت سایبری و هک خودرو، CVE-2023-29389 را شناسایی کرد که میگوید خودروهای تویوتا RAV4 میتوانند به طور خودکار به پیامهای سایر واحدهای کنترل الکترونیکی (ECU) اعتماد کنند. با برداشتن سپر برای نمایان شدن کانکتور چراغ جلو، سارق میتواند به گذرگاه CAN دسترسی پیدا کند و به آنها اجازه میدهد یک پیام تأیید اعتبار کلید جعلی ارسال کنند. پس از تأیید اعتبار، دزد میتواند به راحتی و بدون هیچ مشکلی ماشین قربانی را روشن کند و آن را با خود ببرد.

درواقع این دستگاه یک سیستم راه اندازی اضطراری است، که به صورت ویژه برای گروههای امداد و نجات طراحی میشود و فروش آن به صورت عمومی کاملا ممنوع است. اما چیزی که ایان تابور خریداری و استفاده کرده است به گونهای طراحی شده که در ظاهر شبیه یک بلندگوی قابل حمل ساده JBL به نظر میآید.

یک دکمه پخش جعلی روی قاب اسپیکر JBL وجود دارد که به تراشه PIC18F متصل شده است. همانطور که در ویدیو ثبت شده از سرقت مشخص است، هنگام فشار دادن این دکمه، یک پیغام انفجار CAN به ECU درب دستور میدهد قفل درهای خودرو را باز کند. پس از باز شدن قفل، دزدان انژکتور CAN را باز میکنند، سوار ماشین میشوند و دور میشوند. جزئیات کامل دستگاه، نحوه کارکرد و نحوه ساخت آسان (و ارزان) در وب سایت Canis Automotive Labs موجود است.

در حالی که این روش سرقت با موفقیت در تویوتا RAV4 تکرار شد، منطقی است که باور کنیم حمله مشابهی میتواند روی سایر وسایل نقلیه با استفاده از فناوری و معماری مشابه رخ دهد. Tabor و Tindell به تویوتا در مورد این آسیبپذیری هشدار دادهاند به این امید که بتوان این فرایند را پیچیدهتر و سختتر از قبل کرد تا حداقل برای سارقان قابل دسترس نباشد. متأسفانه هنوز هیچ تاییدیه یا پاسخی دریافت نکردهاند.

پربیننده ترین

-

عکس مسی درآمد؛ آخرین توپ طلا با آرایشگر ویژه!

-

10 جایزه 5 میلیون تومانی برای کاربران آخرین خبر (مهلت شرکت در مسابقه تا 9 آذر تمدید شد.)

-

10 جایزه 5 میلیون تومانی برای کاربران آخرین خبر (مهلت شرکت در مسابقه تا 9 آذر تمدید شد.)

-

چراغ قوه همه کاره ( پاور بانک، شیشه شکن و ... )

-

هشدار آبفای کشور به مردم؛ هیچ ماموری فعلا برای قرائت کنتور آب مراجعه نمیکند

-

آخرین وضعیت راهها در چهارمین روز از سال جدید؛ محور چالوس از شنبه دوباره بسته میشود

-

جارو شارژی !! دیگه نگران نظافت ماشین نباشید

-

زنده؛ بیرانوند در یک قدمی استقلال

-

"دنا پلاس اتومات" بخریم یا "تارا اتومات؟"/ مقایسه اختصاصی "آخرینخودرو" از دو خودروی پرطرفدار

-

فشار آبرو چند برابر کن ....

-

فرمانده کل قوا: ملت ایران در مقابل جنگ تحمیلی محکم میایستد همانگونه که در مقابل صلح تحمیلی نیز محکم خواهد ایستاد

-

چالش/ بازیکن داخل تصویر رو حدس بزن (16)

-

5 نشانه ضعیف شدن ریه ها و بهترین روش تقویت آن چیست؟

-

لندکروزر یا ۲۰۶؟ / مقایسه جالب "آخرینخودرو" به بهانه سخنان جنجالی میرسلیم

-

پایان زودهنگام گنبد آهنین؟ اسرائیل مجبور به جیرهبندی موشکها شد

-

سپ، برترین شرکت در خاورمیانه شد

-

گردونه را بچرخانید، بیتکوین دریافت کنید

-

واکنش عراقچی به تجاوز امروز آمریکا به تأسیسات هستهای فردو، نطنز و اصفهان

آخرین اخبار

-

مکلارن تسلیم شد، ابرشاسیبلند هیبرید برای رقابت با فراری ساخته میشود

-

حریق خودروی پراید در الهیه جنوبی بندرعباس

-

10 رینگ معروف در صنعت خودرو؛ کدام یک انتخاب شماست؟

-

جریمه قاچاقچی حوله تنظیف در اندیمشک

-

معاون رئیسجمهور: بهرهبرداری ناپایدار تهدیدی برای محیطزیست چهارمحال وبختیاری است

-

فراری پوروسانگوئه G ادیشن کیوانی، دایناسور زرد ۱.۵ میلیون دلاری!

-

دیدار رئیس پارلمان عراق با کاردار آمریکا بر سر سرنوشت پایگاه عینالاسد

-

شوهرم در رسیدگی به بچهها ابدا کمک نمیکند

-

رونمایی از لوگو هیئت فوتبال استان تهران با حضور مهدی تاج

-

استانداری مازندران به پنل خورشیدی مجهز شد

-

رئیس کل گمرک: طلای وارداتی بابک زنجانی قاچاق نبوده است

-

تمدید کنسرت «ایرانم» علیرضا قربانی

-

بهروز سلطانی: وقتی از برخی ایجنت ها بازیکنی جذب پرسپولیس نمی شود

-

بهروز سلطانی: وحید هاشمیان مدیریتی در سطح علی پروین دارد، اگر به حاشیه نرود صد درصد موفق می شود

-

حضور مهدی تاج در مجمع سالیانه هیئت فوتبال تهران

سایر اخبار مرتبط

نظرات

ثبت نظر

مهمترین اخبار

رئیس کل گمرک: طلای وارداتی بابک زنجانی قاچاق نبوده است

سهشنبه 05 شهریور 1404 - 12:06:40

۸۶ درصد از مطالبات گندمکاران تسویه شد

سهشنبه 05 شهریور 1404 - 12:00:54

ورود گروه صنعتی زر به باشگاه کلان پروژههای انرژی خورشیدی

سهشنبه 05 شهریور 1404 - 11:59:40

افزایش مجدد قیمتها در بازار طلا و سکه؛ دلار به کانال 96 هزار تومان رسید

سهشنبه 05 شهریور 1404 - 11:38:45

واردات هفت کشتی بنزین در جنگ ۱۲ روزه به کشور

سهشنبه 05 شهریور 1404 - 11:27:00